Участник:Педобир/VPN

VPN (пинд. Virtual Private Network, рус. Виртуальная Частная Сеть) — общее название всех способов построить свою защищённую сеть поверх чужой и недоверенной.

Зачем это вообще надо?

Верить в наше время нельзя никому

Очевидно, что вообще сеть нужна для обмена проном, котиками и двачевания. Ещё её иногда используют для обмена информацией, которая не должна стать достоянием Большого Брата и 95% населения. Помимо ЦП, к ней относят любую ценную информацию, доступ к которой должен быть ограничен и передача которой возможна по сети. Чтобы подобная информация не была доступна кому попало, она передаётся с помощью защищённого соединения.

Как обеспечивается защита?

С помощью матана, такой-то матери и криптографии. Проще говоря — всё, что проходит по защищённому соединению — шифруется и, теоретически, расшифровать его нельзя. Или можно, но это это долго и проблематично. Практически — от терморектального криптоанализатора защищённое соединение не спасает. От Большого Брата в лице PRISM и Великого китайского фаервола — как повезет, в зависимости от используемого оборудования и софта.

Наглядным примером защищённого соединения может быть SSL (это когда в адресной строке написано не http://, а https://), который обеспечивает относительно безопасный просмотр уютненького в браузере. Но этот случай вряд ли можно классифицировать как VPN.

При чём тут, собственно, VPN?

В большинстве случаев городить отдельное шифрованное соединение поверх ненадёжной сети для каждого приложения — несколько нецесообразно. В этот момент появляется очевидное желание запилить свою, безопасную сеть, с блекджеком и шлюхами. И тут на помощь приходит VPN.

Из чего они состоят

Из очень большого количества технологий, которые можно очень условно разделить на 2 группы:

- обеспечивающие работу виртуальной сети поверх существующей (туннелирование)

- защищающие соединение (протоколы шифрования, авторизации, аутентификации и т. д.).

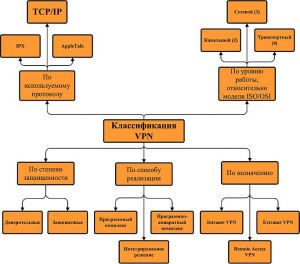

Из-за того, что видов VPN существует >9000, а в конкретном представителе класса каждым может использоваться десяток протоколов и стандартов, подробно останавливаться на них рамках этой статьи бесмысленно. Самые любознательные аноны могут посмотреть на картинку справа и пойти читать соответствующие спецификации.

Просто любопытным стоит запомнить: термином «VPN» часто называют любую технологию туннелирования или создания защищенного соедиенения. Что не есть правильно.

- Сама по себе, технология поддержки виртуальной сети/туннелирования не обеспечивает защиты.

Протоколы туннелирования (EOIP, IPIP, MGRE, etc) и драйверы tun/tap — это ещё не VPN. - MPLS /Frame Relay VPN — несмотря на то, что так называются, сами по себе защиты передаваемых данных не обеспечивают.

- Технологии и протоколы, которое обеспечивают создание защищенного — сами по себе тоже не являются VPN.

В частности, SSL и SSL-VPN — это далеко не синонимы.

Примеры использования

- Remote access/Extranet — для доступа из дома в корпоративную сеть. Или на твой сервер с ЦП.

- Site-to-site — для соединения нескольких корпоративных сетей поверх интернетов

- Internet — для раздачи интернетов от провайдеров к пользователям.

Варианты реализации

Как это может выглядеть у тебя дома

Предположим, у тебя дома реализована типичная для этой страны схема:

- установлен SOHO WiFi-маршрутизатор, аплинком подключённый в домосеть/DSL, а даунлинками — к твоей пекарне, телефону и планшету.

- Надо: подключиться по VPN к серверу с ЦП в Сомали. Для простоты предположим, что сервер у тебя есть и VPN на нём уже настроен бородатым педобиром в свитере.

Ну или есть пативэноустойчивый VPN-провайдер.

Как минимум, хочется смотреть ЦП на десктопе, как максимум — на всех устройствах, включая 50-дюймовую плазму, небо и Аллаха.

Тебе в этом поможет:

- Покупка выделенного VPN-шлюза, которым нужно или заменить твой роутер, или включить его в цепочку «старый роутер <> провайдер <> сервер с ЦП».

В любом случае, шифрование будет обеспечено незаметно (прозрачно) для всех твоих гаджетов. О устройствах этого типа можно почитать тут. - Перепрошивка старого роутера на [1], openWRT или любую другую прошивку, в которой есть VPN-клиент.

- Установка программного VPN-клиента (софтины) на каждое устройство.

Как это может выглядеть в серьёзном бизнесе

- В виде специального программно-аппаратного обеспечения

- В виде программного решения

- Интегрированное решение

А если серьезно, то чаще всего можно встретить:

- решения, которое обеспечивают только VPN (узкоспециализированный VPN-шлюз/VPN-хаб) — для доступа сотрудников из дома, соединений между филиалами и т. д.

- маршрутизаторы с поддержкой VPN-функций (ISR, Integrated Services Router). От SOHO-маршрутизаторов они очень сильно отличаются ценой, производительностью и надежностью.

- гибридные решения (AKA security gateway), совмещающие в себе функционал VPN-маршрутизатора/сервера доступа/w:IDS/[[:w:IPS]/антивирусного сканера и вообще — чего угодно.

В зависимости от гнусности фантазии вендора и количества денег у сириус бизнеса — в любом классе можно найти варианты решений вида «железка», «железка + софт», «только софт».

Иногда, такие варианты возможны даже в отношении одного решения.

Например, ту же циску можно использовать в виде виртуальной машины на обычном сервере.

Популярные VPN

VPN-сервисы

Решение для ленивых, экономных или плохо разбирающихся в системном администрировании анонимусов.

Позволяют сэкономить время и деньги на поддержку собственного VPN-сервера.

В общем случае, их использование выглядит так:

- находим провайдера с хорошими отзывами

- платим деньги

- получаем данные для доступа (сертификат, логин/пароль, etc)

- скачиваем VPN-клиент, устанавливаем и вбиваем инфо.

- ???

- PROFIT!

Что в них плохого

- Низкая скорость у многих VPN-сервисов. Как правило, объясняется удаленностью или перенагруженностью access-серверов. Возникает при экономии на серверном оборудовании или кривых руках у админов VPN-провайдера.

- Непонятный уровень доверия к VPN-провайдеру и вообще — много вопросов к уровню безопасности сервисов. Никто не поручится, что VPN-провайдер, через которого ты качаешь ЦП, не сливает твой трафик в расшифрованом виде на сервера СОРМ или PRISM.

- Гугл банит

Что делать?

- Не экономить на VPN, использовать только сервисы с хоршими отзывами по надежности, скорости и отказоустойчивости.

- При наличии минимальной прямоты рук — открыть для себя облачный хостинг и поднять собственный VPN-сервер — пример шаблонного решения, развертывание которого занимает несколько минут в полуавтоматическом режиме.